Las prácticas normales de seguridad de TI pueden no protegerlo de ataques maliciosos que ingresan a su sistema a través de dispositivos cotidianos, como llaves USB. Shutterstock

Si dirige un negocio, probablemente le preocupe la seguridad de TI. Quizás invierta en software antivirus, firewalls y actualizaciones regulares del sistema.

Desafortunadamente, estas medidas podrían no protegerlo de ataques maliciosos que ingresan a sus sistemas a través de dispositivos cotidianos.

En la noche del viernes 24th of October 2008 Richard C. Schaeffer Jr, el principal oficial de protección de sistemas informáticos de la NSA estaba en una reunión informativa con el presidente de Estados Unidos, George W. Bush, cuando un asistente le pasó una nota. La nota fue breve y al grano. Habían sido pirateados.

¿Como paso? El culpable fue un simple USB.

Ataques de cadena de suministro USB

El ataque fue inesperado porque los sistemas militares clasificados no están conectados a redes externas. La fuente se aisló en un gusano cargado en una memoria USB que se había configurado cuidadosamente y se dejó en grandes cantidades para ser comprado en un quiosco de internet local.

Este es un ejemplo de un ataque a la cadena de suministro, que se centra en los elementos menos seguros en la cadena de suministro de una organización.

El ejército de los Estados Unidos se mudó de inmediato a prohibir las unidades USB en el campo. Algunos años después, Estados Unidos usaría la misma táctica para violar e interrumpir el programa de armas nucleares de Irán en un ataque que ahora se ha denominado Stuxnet.

La lección es clara: si está conectando unidades USB a sus sistemas, debe estar muy seguro de dónde provienen y qué contienen.

Si un proveedor puede obtener una carga secreta en una memoria USB, entonces no hay un período seguro en el que un USB sea una buena opción. Por ejemplo, actualmente puede comprar una memoria USB que es secretamente una computadora pequeña y, al insertarla, abrirá una ventana en su máquina y reproducirá Marcha de la Estrella de la Muerte.

Este es solo un tipo de ataque a la cadena de suministro. ¿Cuáles son los otros tipos?

Ataques a la cadena de suministro de la red

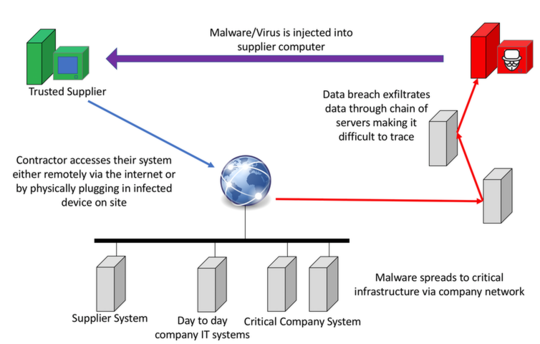

Los usuarios de computadoras tienen una tendencia creciente a almacenar toda su información en una red, concentrando sus activos en un solo lugar. En este escenario, si una computadora se ve comprometida, todo el sistema está abierto a un atacante.

Considere un teléfono de conferencia utilizado en su organización. Supongamos que este teléfono habilitado para la red tiene una falla incorporada que permitiría a los atacantes Escuche cualquier conversación en los alrededores. Esta era la realidad en 2012 cuando se vieron afectadas más de 16 versiones del popular teléfono IP de Cisco. Cisco lanzó un parche para sus teléfonos, que podrían instalar los departamentos de seguridad de TI de la mayoría de las empresas.

El modelo básico de un ataque a la cadena de suministro de la red muestra cuán vulnerables son los sistemas interconectados dentro de una organización. Autor suministrado

En 2017, surgió un problema similar cuando una marca de lavavajillas de grado hospitalario se vio afectada por servidor web inseguro incorporado. En el caso de un hospital, existe una gran cantidad de datos privados y equipos especializados que podrían verse comprometidos por dicha vulnerabilidad. Si bien finalmente se lanzó un parche, se requirió un técnico de servicio especializado para cargarlo.

Los ataques a la cadena de suministro han sido recientemente implicados en la desastrosa tasa de fallas del programa de misiles de Corea del Norte. David Kennedy, en un video para The Insider, analiza cómo los EE. UU. han interrumpido anteriormente los programas nucleares mediante el uso de cibernéticos. Si aún poseen esta capacidad, es posible que deseen mantenerla oculta. Si este fuera el caso, es concebible que una de las numerosas fallas de Corea del Norte haya sido una prueba de tal arma cibernética.

Cinco formas en que las empresas pueden protegerse

Para protegerse contra todo esto, necesita configurar procesos básicos de higiene cibernética que puedan ayudar a mantener su negocio libre de infecciones.

-

Compre e instale un buen software antivirus y ejecútelo en modo de protección, donde escanea todo en su máquina. Si, incluso las Mac tienen virus

-

supervise quién está en su red, evite el uso de dispositivos no confiables como USB y haga que sus administradores bloqueen la ejecución automática como una política de todo el sistema

-

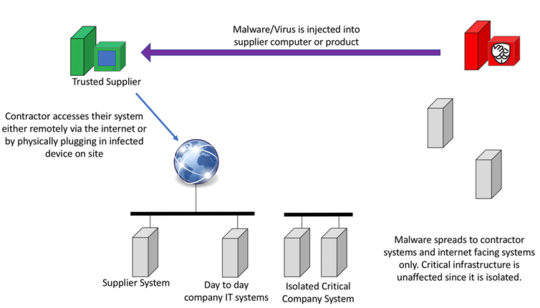

segrega tus redes. ¿Tiene infraestructura de planta crítica? No lo tenga en la misma red que sus redes de acceso público, público o de día a día

-

actualizar regularmente No se preocupe por los problemas más recientes y más importantes, repare las vulnerabilidades conocidas en sus sistemas: especialmente el de 1980

-

pagar por su software y mano de obra. Si no está pagando por el producto, alguien lo está pagando por usted as el producto.

Al separar su infraestructura crítica de las redes disponibles de Internet y de proveedores, es posible proporcionar un nivel de protección. Sin embargo, algunos ataques pueden salvar esta "brecha de aire". Autor proporcionado

La conciencia cibernética es crucial

Por último, se puede maximizar la resistencia cibernética entrenando a todos en su organización para aprender nuevas habilidades. Pero es vital comprobar si su entrenamiento está funcionando. Utilice ejercicios reales, junto con profesionales de seguridad, para examinar su organización, practicar esas habilidades y determinar dónde necesita realizar mejoras.

El precio de cualquier conexión a Internet es que es vulnerable a los ataques. Pero como hemos demostrado, ni siquiera los sistemas independientes son seguros. La práctica deliberada y los enfoques reflexivos de la seguridad pueden aumentar la protección de su negocio o lugar de trabajo.![]()

Acerca de los Autores

Richard Matthews, PhD Candidato, Universidad de Adelaide y Nick Falkner, profesor asociado y director del Consorcio de Ciudades Inteligentes de Australia, Universidad de Adelaide

Este artículo se republica de La conversación bajo una licencia Creative Commons. Leer el articulo original.