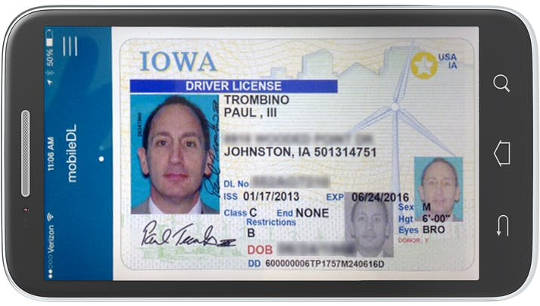

Un teléfono inteligente es una forma digital de identificación para muchas aplicaciones y servicios. Departamento de Transporte de Iowa

Los teléfonos inteligentes almacenan su correo electrónico, sus fotos y su calendario. Brindan acceso a sitios de redes sociales en línea como Facebook y Twitter, e incluso cuentas bancarias y de tarjetas de crédito. Y son claves para algo aún más privado y valioso: tu identidad digital.

A través de su papel en sistemas de autenticación de dos factores, el más comúnmente utilizado método seguro de protección de identidad digital, los teléfonos inteligentes se han vuelto esenciales para identificar a las personas tanto en línea como fuera de ella. Si los datos y las aplicaciones en los teléfonos inteligentes no son seguros, eso es una amenaza para las identidades de las personas, lo que permite potencialmente que los intrusos se presenten como sus objetivos en redes sociales, correo electrónico, comunicaciones en el lugar de trabajo y otras cuentas en línea.

Recientemente, 2012, el FBI recomendó al público proteger los datos de sus teléfonos inteligentes al encriptarlo Más recientemente, sin embargo, La agencia tiene preguntó a los fabricantes de teléfonos para proporcionar una forma de entrar en dispositivos cifrados, lo que la policía llama "acceso excepcional. "El debate hasta ahora se ha centrado en la privacidad de los datos, pero eso deja fuera un aspecto vital del cifrado de teléfonos inteligentes: su capacidad para proteger las identidades personales en línea de las personas.

Como escribí en mi libro reciente, "Escuchando: Ciberseguridad en una era insegura, "Hacer lo que el FBI quiere, hacer que los teléfonos sean más fáciles de desbloquear, necesariamente disminuye la seguridad de los usuarios". Un reciente Estudio de las Academias Nacionales de Ciencias, Ingeniería y Medicina, en el que participé, también advierte que hacer que los teléfonos sean más fáciles de desbloquear debilita potencialmente este elemento clave para asegurar las identidades en línea de las personas.

¿Reunir evidencia o debilitar la seguridad?

En los últimos años, la policía ha buscado acceso a los teléfonos inteligentes de los sospechosos como parte de investigaciones criminales, y las compañías de tecnología se han resistido. La más prominente de estas situaciones surgió a raíz de la 2015 San Bernardino tiro masivo. Antes de que los propios atacantes fueran asesinados en un tiroteo, podían destruir sus computadoras y teléfonos, excepto uno, un iPhone bloqueado. El FBI quería el teléfono descifrado, pero le preocupaba que los intentos fallidos de descifrar los mecanismos de seguridad de Apple pudieran hacer que el teléfono borrar todos sus datos.

La agencia llevó a Apple a la corte, buscando forzar a la compañía a escribir software especial para evitar las protecciones integradas del teléfono. Apple se resistió, argumentando que el esfuerzo del FBI era una extralimitación gubernamental que, si tenía éxito, lo haría disminuir la seguridad de todos los usuarios de iPhone - y, por extensión, la de todos los usuarios de teléfonos inteligentes.

El conflicto se resolvió cuando el FBI pagó una firma de ciberseguridad para romper en el teléfono - y encontrado nada de relevancia a la investigación. Pero la oficina se mantuvo firme en que los investigadores deberían tener lo que llaman "acceso excepcional, "Y lo que otros llaman un"puerta trasera": Software incorporado que permite a la policía desencriptar teléfonos bloqueados.

La importancia de la autenticación de dos factores

La situación es no tan simple como sugiere el FBI. Los teléfonos seguros proporcionan barreras a las investigaciones policiales, pero también son un excelente componente de una fuerte ciberseguridad. Y dada la frecuencia de ataques cibernéticos y la diversidad de sus objetivos, eso es extremadamente importante.

En julio, 2015, funcionarios estadounidenses anunciaron que ladrones cibernéticos habían robado los números de la Seguridad Social, información financiera y de salud y otros datos privados de 21.5 millones de personas quien solicitó las autorizaciones de seguridad federales de la Oficina de Administración de Personal de EE. UU. En diciembre 2015, dejó un ataque cibernético en tres compañías de electricidad en Ucrania un cuarto de millón de personas sin electricidad durante seis horas. En marzo 2016, innumerables correos electrónicos fueron robados del desplegable cuenta personal de Gmail de John Podesta, presidente de la campaña presidencial de Hillary Clinton.

En cada uno de estos casos, y muchos más en todo el mundo desde, una práctica de seguridad deficiente - asegurar cuentas solo a través de contraseñas - permite que los malos hagan un daño grave. Cuando las credenciales de inicio de sesión son fáciles de descifrar, los intrusos entran rápidamente y pueden pasar desapercibido durante meses.

La tecnología para asegurar cuentas en línea yace en los bolsillos de las personas. Usar un teléfono inteligente para ejecutar un programa llamado autenticación de dos factores (o segundo factor) hace que iniciar sesión en cuentas en línea sea mucho más difícil para los malos. El software en el teléfono inteligente genera una información adicional que el usuario debe proporcionar, más allá de un nombre de usuario y contraseña, antes de poder iniciar sesión.

En la actualidad, muchos propietarios de teléfonos inteligentes usan mensajes de texto como un segundo factor, pero eso no es lo suficientemente bueno. El Instituto Nacional de Estándares y Tecnología de EE. UU. advierte que enviar mensajes de texto es mucho menos seguro que las aplicaciones de autenticación: los atacantes pueden interceptar textos o incluso convencer a una empresa de telefonía móvil para que reenvíe el mensaje SMS a otro teléfono. (Le pasó a Activistas rusos, El activista de Black Lives Matter DeRay Mckessony otros.)

Una versión más segura es una aplicación especializada, como google Authenticator or Authy, que genera lo que se llaman contraseñas de un solo uso basadas en el tiempo. Cuando un usuario desea iniciar sesión en un servicio, proporciona un nombre de usuario y una contraseña, y luego recibe un mensaje para el código de la aplicación. Al abrir la aplicación, se muestra un código de seis dígitos que cambia cada 30 segundos. Solo al tipear eso, el usuario está realmente conectado. Una startup de Michigan llamada dúo lo hace aún más fácil: después de que un usuario escriba un nombre de usuario y una contraseña, el sistema activa la aplicación Duo en su teléfono, permitiéndole tocar la pantalla para confirmar el inicio de sesión.

Sin embargo, estas aplicaciones son tan seguras como el teléfono en sí. Si un teléfono inteligente tiene una seguridad débil, alguien que tenga posesión de él puede obtener acceso a las cuentas digitales de una persona, incluso bloqueando al propietario. De hecho, no mucho después de que el iPhone debutó en 2007, hackers desarrollaron técnicas para piratería de teléfonos perdidos y robados. Apple respondió by construyendo una mejor seguridad para datos en sus teléfonos; Estas son las mismas protecciones que la aplicación de la ley está tratando de deshacer.

Evitando el desastre

Usar un teléfono como un segundo factor en la autenticación es conveniente: la mayoría de las personas llevan sus teléfonos todo el tiempo, y las aplicaciones son fáciles de usar. Y es seguro: los usuarios notan si su teléfono no está, lo que no sucede si se quita una contraseña. Los teléfonos como autenticadores de segundo factor ofrecen un gran aumento en la seguridad más allá de los nombres de usuario y contraseñas.

Si la Oficina de Administración de Personal hubiera utilizado la autenticación de segundo factor, esos registros de personal no habrían sido tan fáciles de levantar. Si las compañías eléctricas ucranianas hubieran usado la autenticación de segundo factor para acceder a las redes internas que controlan la distribución de energía, los hackers habrían encontrado que es mucho más difícil interrumpir la red eléctrica en sí misma. Y si John Podesta hubiera estado usando autenticación de segundo factor, los hackers rusos no habrían podido acceder a su cuenta de Gmail, incluso con su contraseña.

El FBI se contradice a sí mismo en este importante tema. La agencia tiene sugirió el uso público de autenticación de dos factores y lo requiere cuando los oficiales de policía quieren conectarse a sistemas federales de bases de datos de justicia criminal desde un lugar inseguro como una cafetería o incluso un coche de policía. Pero luego la agencia quiere hacer que los teléfonos inteligentes sean más fáciles de desbloquear, debilitando las protecciones de su propio sistema.

Sí, los teléfonos que son difíciles de desbloquear impiden las investigaciones. Pero eso echa de menos una historia más grande. La delincuencia en línea está aumentando drásticamente y los ataques son cada vez más sofisticados. Hacer que los teléfonos sean fáciles de descifrar para los investigadores socavará la mejor manera que las personas comunes puedan proteger sus cuentas en línea. Es un error que el FBI persiga esta política.

Sobre el Autor

Susan Landau, Profesora de Informática, Derecho y Diplomacia y Ciberseguridad, Universidad Tufts

Este artículo se publicó originalmente el La conversación. Leer el articulo original.

Libros de este autor

at InnerSelf Market y Amazon