En los próximos meses, la organización sin fines de lucro con sede en Seattle El Proyecto Tor realizará algunos cambios para mejorar la forma en que la red Tor protege la privacidad y seguridad de los usuarios. La red gratuita permite a los usuarios navegar por Internet de forma anónima. Por ejemplo, usar Tor puede reducir el riesgo de ser identificado cuando los disidentes hablan en contra de sus gobiernos, los denunciantes se comunican con los periodistas y las víctimas de abuso doméstico buscan ayuda. ![]()

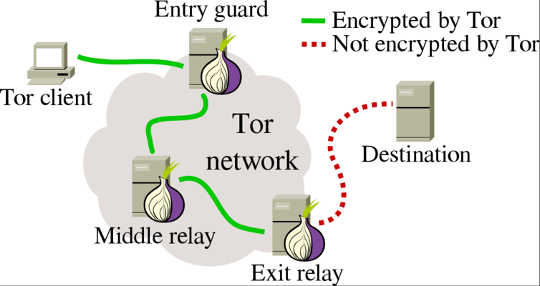

En su función más común y mejor conocida, una persona que usa el Tor Browser - esencialmente una versión mejorada de privacidad de Firefox - utiliza Internet normalmente en su mayoría. Detrás de escena, el navegador y la red manejan el tráfico web rebotando las comunicaciones a través de una cadena de tres computadoras elegidas al azar de todo el mundo, llamadas "relés". A partir de marzo 2017, la red Tor cuenta casi 7,000 de estos relés. El objetivo de aprovechar estos relevos es desacoplar la identidad de un usuario de su actividad.

Tor rebota tráfico web en tres relés Tor seleccionados al azar de un total de alrededor de relés 7,000.

Tor rebota tráfico web en tres relés Tor seleccionados al azar de un total de alrededor de relés 7,000.

Pero esos usuarios todavía están, en términos generales, usando los sitios web de otros, que pueden ser cerrar or presionado para censurar la actividad en línea. Mi propio trabajo como académico y miembro voluntario de The Tor Project también analiza la forma en que la red permite que las personas alojen sitios web de forma privada y anónima, que es donde vendrán la mayoría de las actualizaciones del sistema.

Llamado "servicios de cebolla", este elemento de la red Tor hace posible que una persona administre un sitio web (o sitio de intercambio de archivos, o servicio de chat o incluso sistema de videollamadas) desde un servidor dedicado o incluso su propia computadora sin exponer dónde en el mundo es. Eso hace que sea mucho más difícil para las autoridades u oponentes derribar. Los próximos cambios Arreglará los defectos en el diseño original del sistema y empleará la criptografía de hoy en día para que el sistema sea a prueba del futuro. Mejorarán la seguridad y el anonimato de los usuarios de Tor existentes y tal vez atraerán usuarios adicionales que estaban preocupados de que las protecciones anteriores no fueran suficientes para comunicarse y expresarse en línea.

Comprender los servicios de cebolla

A partir de marzo 2017, una estimación Servicios de cebolla 50,000 están operando en la red Tor. Sin embargo, los servicios de cebolla se conectan y desconectan continuamente, por lo que es difícil obtener números exactos. Su nombre proviene del hecho de que, al igual que los usuarios de Tor, sus identidades y actividades están protegidas por múltiples capas de cifrado, como las de una cebolla.

Aunque la los criminales son frecuentemente los primeros en adoptar de la tecnología de anonimato, a medida que más personas usan el sistema, los usos legales y éticos se vuelven mucho más comunes que los ilegales. Muchos servicios de cebolla alojan sitios web, sitios de chat y servicios de videollamadas. No sabemos todo lo que están haciendo porque The Tor Project diseña privacidad en su tecnología, por lo que no puede y no puede realizar un seguimiento. Además, cuando se configuran nuevos servicios de cebolla, su propia existencia es privada por defecto; un operador debe elegir transmitir la existencia de un servicio públicamente.

Muchos propietarios anuncian la existencia de sus sitios, sin embargo, y el Motor de búsqueda Ahmia proporciona una forma conveniente de encontrar todos los servicios de cebolla públicamente conocidos. Son tan diversos como Internet, incluido un motor de búsqueda, revista literaria y una archivo de escritura marxista y relacionada. Facebook incluso tiene una manera para que los usuarios de Tor conectarse directamente a su servicio de redes sociales.

Creando un sitio de cebolla

Cuando un usuario consciente de la privacidad configura un servicio de cebolla (ya sea a mano o con una herramienta de terceros como onionshare), las personas que quieran conectarse deben usar el navegador Tor u otro software compatible con Tor; los navegadores normales como Chrome y Firefox no se pueden conectar a dominios cuyos nombres terminan en ".onion". (Las personas que desean ver sitios de cebolla sin todas las protecciones de anonimato de la red pueden visitar Tor2web, que actúa como un puente entre la red abierta y la red Tor.)

Originalmente, se suponía que un nuevo servicio de cebolla solo era conocido por su creador, que podía elegir si deseaba contarle a otros su existencia y cómo hacerlo. Por supuesto, algunos, como Facebook, quieren difundir la información lo más ampliamente posible. Pero no todos quieren abrir su sitio o servicio Tor al público, como lo hacen los sitios de búsqueda y redes sociales.

Sin embargo, una falla de diseño hizo posible que un adversario aprendiera acerca de la creación de un nuevo servicio de cebolla. Esto sucedió porque cada día, los servicios de cebolla anuncian su existencia a varios relevos Tor. Como sucedió en 2014, un atacante podría controlar suficientes relés para realizar un seguimiento de los nuevos registros de servicio y crear lentamente una lista de sitios de cebolla, tanto secreta como pública, a lo largo del tiempo.

El mismo defecto de diseño también permitió a un atacante predecir a qué retransmisión contactaría un servicio en particular al día siguiente, permitiendo que el adversario se convierta en estos mismos relevos, y haga que el servicio de cebolla sea inalcanzable. No solo se podría desenmascarar a alguien que desee operar un servicio secreto de cebolla privado bajo ciertas circunstancias, sino que su sitio podría desconectarse efectivamente.

Las actualizaciones del sistema arreglar ambos problemas. Primero, los relés que cada servicio contacta para su check-in diario serán asignados aleatoriamente. Y segundo, el mensaje de registro en sí mismo será encriptado, por lo que un relevo puede seguir sus instrucciones, pero el operador humano no podrá leerlo.

Nombrar dominios de forma más segura

Otra forma de seguridad hace que los nombres de los servicios de cebolla sean más difíciles de recordar. Los dominios de cebolla que no se nombran como sitios web regulares son: facebook.com, theconversation.com y así. En cambio, sus nombres se derivan de datos criptográficos generados al azar, y a menudo aparecen como expyuzz4wqqyqhjn.onion, que es el sitio web de The Tor Project. (Es posible generar dominios de cebolla repetidamente hasta que el usuario llegue a uno que sea un poco más fácil de reconocer. Facebook lo hizo y, con una combinación de suerte y poder computacional en bruto, logró crear facebookcorewwwi.onion.)

Los servicios de cebolla más antiguos tenían nombres compuestos por caracteres aleatorios 16. Los nuevos usarán caracteres 56, haciendo que sus nombres de dominio se vean así: l5satjgud6gucryazcyvyvhuxhr74u6ygigiuyixe3a6ysis67ororad.onion.

Si bien no se han estudiado los efectos exactos sobre la capacidad de los usuarios para ingresar direcciones de servicios de cebolla, alargar sus nombres no debería afectar mucho las cosas. Debido a que los nombres de dominio de cebolla siempre han sido difíciles de recordar, la mayoría de los usuarios aprovechan los marcadores del navegador Tor o copian y pegan nombres de dominio en campos de direcciones.

Protección de sitios de cebolla

Todo este nuevo diseño hace que sea mucho más difícil descubrir un servicio de cebolla cuyo operador quiere que permanezca oculto. Pero, ¿y si un adversario todavía se las arregla para descubrirlo? El Proyecto Tor ha resuelto ese problema al permitir que los servicios de cebolla desafíen a los posibles usuarios a ingresar una contraseña antes de usarla.

Además, The Tor Project está actualizando la criptografía que emplean los servicios de cebolla. Las versiones anteriores de Tor usaban cryptosystem llamado RSA, que se puede romper calculando los dos factores primos de números muy grandes. Mientras que RSA no se considera inseguro aún, los investigadores han ideado varios ataques, entonces The Tor Project lo está reemplazando con lo que se llama criptografía de curva elíptica, que usa claves que son más cortas, más eficientes y que se entiende que son al menos tan seguras.

Los desarrolladores también están actualizando otros elementos básicos de los estándares de cifrado utilizados en Tor. La función de hash, que Tor usa para derivar cadenas de texto de longitud corta y constante a partir de datos arbitrariamente largos, cambiará de la problemática - y parcialmente roto - SHA-1 a la moderna SHA-3. Además, claves secretas para Advanced Encryption Standard el criptosistema será el doble de largo que antes y, por lo tanto, será mucho más difícil de romper. Estos no abordan amenazas inmediatas específicas, pero protegen contra futuras mejoras en el cifrado de ataque.

Con estas mejoras en el software que ejecuta Tor, esperamos poder prevenir futuros ataques y proteger a los usuarios de Tor en todo el mundo. Sin embargo, un mejor anonimato es solo un aspecto en el panorama general. Se necesita más experimentación e investigación para hacer que los servicios de cebolla sean más fáciles de usar.

Sobre el Autor

Philipp Winter, Asociado de investigación postdoctoral en informática, La Universidad de Princeton

Este artículo se publicó originalmente el La conversación. Leer el articulo original.

Libros relacionados

at InnerSelf Market y Amazon