Cuando un agente del Servicio de Inmigración y Control de Aduanas (ICE) disparó y mató a Renee Nicole Good en Minneapolis el 7 de enero de 2026, el Departamento de Justicia tenía exactamente una tarea: investigar si un agente federal violó los derechos constitucionales de alguien. En cambio, optaron por el silencio. No por la confusión. No por la demora. Silencio. Ese silencio no es incompetencia burocrática, sino por el abandono institucional del único mecanismo diseñado para evitar que la violencia estatal se convierta en política estatal. La historia ya ha visto esta película, y no termina con disculpas.

La leyenda del Rey Arturo y la visión de Camelot han resonado a lo largo de los siglos, ofreciéndonos más que caballeros y batallas. En el mito se esconde una historia atemporal de justicia, lealtad y renovación. Desde la promesa de igualdad de la Mesa Redonda hasta la caída en desgracia de Camelot, las lecciones siguen siendo urgentes. Al redescubrir al Rey Arturo, vislumbramos nuestra propia búsqueda de liderazgo, integridad y la posibilidad de un futuro mejor.

¿Qué se necesita realmente para ser feliz? La respuesta no se trata solo del dinero, sino de la desigualdad que nos rodea. En sociedades desiguales, la cantidad de ingresos necesaria para sentirse "suficiente" sigue aumentando. Este artículo analiza cómo la felicidad económica se ve influenciada por la felicidad generada por la desigualdad, por qué las comparaciones son importantes y qué significa esto para nuestro bienestar y la sociedad que construimos juntos.

La inflación de seguros es la crisis oculta de 2025. A medida que suben las primas, muchas pólizas ahora cubren menos y cobran más. Al igual que con la merma de productos alimenticios, las aseguradoras reducen discretamente la cobertura o aumentan los deducibles sin bajar los precios. Esto significa que las familias pagan primas más altas por una protección más débil. Comprender la inflación de seguros es esencial para proteger su seguridad financiera y tomar decisiones inteligentes y con conocimiento de causa sobre su cobertura.

Los empleos de mujeres negras en el sector público federal están desapareciendo a un ritmo alarmante, desbaratando las vías de estabilidad que tanto les costó conseguir. A medida que los recortes de Trump afectan a las agencias con alta representación de mujeres negras, las familias pierden seguridad, prestaciones e ingresos. Esto va más allá de las estadísticas: es una crisis estructural que socava toda la economía. Cuando las mujeres negras pierden sus empleos, Estados Unidos pierde un pilar fundamental de su fuerza laboral y su futuro.

Los empleos de mujeres negras en el sector público federal están desapareciendo a un ritmo alarmante, desbaratando las vías de estabilidad que tanto les costó conseguir. A medida que los recortes de Trump afectan a las agencias con alta representación de mujeres negras, las familias pierden seguridad, prestaciones e ingresos. Esto va más allá de las estadísticas: es una crisis estructural que socava toda la economía. Cuando las mujeres negras pierden sus empleos, Estados Unidos pierde un pilar fundamental de su fuerza laboral y su futuro.

La brecha racial en Estados Unidos no es accidental, sino un legado de políticas, prácticas y actitudes que se remonta a generaciones. Si bien los titulares se centran en soluciones superficiales, las verdaderas raíces son más profundas. Comprender la riqueza racial y su arraigada historia es el primer paso para construir una economía verdaderamente justa e inclusiva.

¿Alguna vez has sentido que el mundo te ve cada vez menos como persona y más como un perfil, un conjunto de datos, un consumidor esperando ser analizado? No te lo imaginas. En algún momento, tu sombra digital empezó a hablar más fuerte que tu voz real, y nadie te pidió permiso. No es solo un problema tecnológico. Es un problema del alma. Y es hora de que hablemos de ello.

Los precios personalizados basados en IA están cambiando la forma en que las empresas te cobran; a veces, cobran más solo porque pueden. Esta estrategia de maximización de beneficios se nutre de tu presencia digital. Pero aún tienes una herramienta simple y poderosa: el efectivo. En este artículo, descubre cómo se usan tus datos de gastos en tu contra y cómo pagar con papel moneda puede protegerte en la era algorítmica.

Esa aplicación meteorológica gratuita podría estar pronosticando más que lluvia: está rastreando cada uno de tus movimientos. Así es como se usan, venden y vigilan tus datos.

¿Crees que tu vida privada es realmente privada? Piénsalo de nuevo. Tus datos han sido comprados, vendidos, troceados, fragmentados y distribuidos tanto a las grandes corporaciones estadounidenses como al Tío Sam, todo mientras estabas ocupado buscando videos de gatos en Google o declarando tus impuestos. Bienvenido a la era donde tu "alma digital" es moneda corriente, y ni siquiera recibiste un recibo.

- By Peter Coyote

El karma y la justicia suelen resultar esquivos, especialmente en un mundo lleno de desigualdad y sufrimiento. En este artículo, exploramos cómo el karma colectivo da forma a la justicia social y qué papel desempeñamos en esta red interconectada. Descubra la profunda relación entre el karma, la justicia y la responsabilidad a medida que comprende cómo nuestras acciones repercuten en el universo y afectan tanto a los resultados individuales como a los colectivos.

El control corporativo a través de monopolios como las grandes empresas agrícolas, farmacéuticas y tecnológicas tiene un control firme sobre Estados Unidos. Este artículo revela cómo estos gigantes sofocan la competencia, manipulan la política y perjudican a los estadounidenses comunes, en particular en las zonas rurales. Descubra cómo la administración Biden está respondiendo y qué medidas se pueden tomar para restaurar la democracia económica. Es hora de recuperar el poder de estas corporaciones monopolistas.

La prevalencia de estafas de phishing por SMS está aumentando en el panorama digital actual. Investigación reciente ha proporcionado nuevos conocimientos sobre el alcance y la sofisticación de estas estafas.

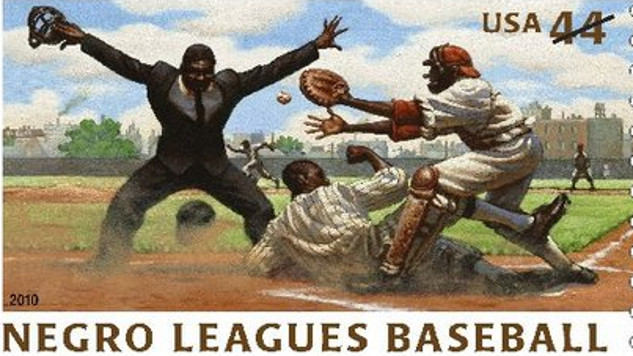

El béisbol, a menudo conocido como el pasatiempo de Estados Unidos, tiene una historia rica y diversa que ha dado forma a la identidad de la nación.

El aumento de la vigilancia policial de los jóvenes conduce a más remisiones y arrestos por medidas disciplinarias escolares, generalmente de jóvenes negros y latinos.

Cuando usa Internet, deja un rastro de datos, un conjunto de huellas digitales. Estos incluyen sus actividades en las redes sociales, comportamiento de navegación web, información de salud, patrones de viaje, mapas de ubicación, información sobre el uso de su dispositivo móvil, fotos, audio y video.

Un nuevo modelo conceptual describe la compleja relación entre la actuación policial y la salud de la población.

La mayoría de los participantes en un estudio reciente no tenían idea de que sus direcciones de correo electrónico y otra información personal se habían visto comprometidas en un promedio de cinco violaciones de datos cada una.

La mejor manera de reducir el crimen en el futuro es probablemente lo que causó su descenso en primer lugar: ayudar a nuestras familias, vecindarios y escuelas a criar niños que son respetuosos con los demás y no necesitan robar para sobrevivir.

Las academias de policía brindan poca capacitación en los tipos de habilidades necesarias para cumplir con el creciente rol de servicio público de los oficiales, según mi investigación.

- By Bill Kovarik

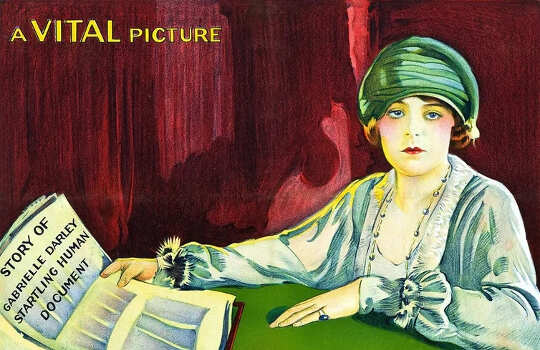

En 1915, Gabrielle Darley mató a un hombre de Nueva Orleans que la había engañado para que llevara una vida de prostitución. Fue juzgada, absuelta de asesinato y en pocos años estaba viviendo una nueva vida bajo su nombre de casada, Melvin.

Las contraseñas se han utilizado durante miles de años como un medio para identificarnos con los demás y, en tiempos más recientes, con las computadoras.

A medida que se acumulan los resultados de la encuesta, se hace evidente que los australianos se muestran escépticos sobre cómo se rastrea y utiliza sus datos en línea. Pero una pregunta que vale la pena hacerse es: ¿están fundados nuestros miedos?