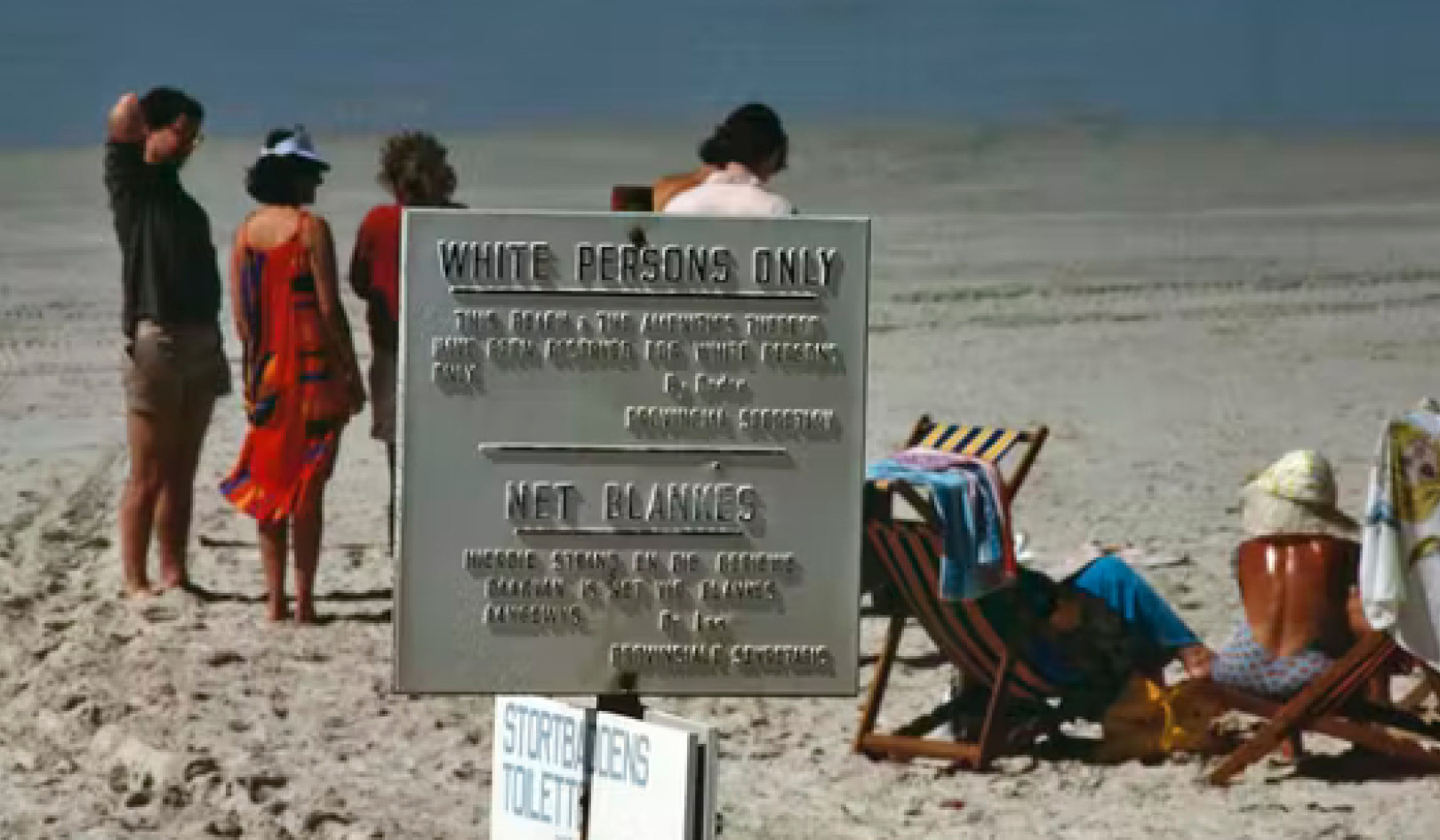

Shutterstock

Con la temporada festiva llegando a su fin, los consumidores de todo el mundo jugarán con una variedad de juguetes de nueva tecnología.

In reciente años, los dispositivos más populares vendidos en Amazon han incluido una variedad de teléfonos inteligentes, tecnología portátil, tabletas, computadoras portátiles y asistentes digitales como el Echo Dot de Amazon.

Y es probable que nuestros hábitos de regalar durante la Navidad reflejen esto. Pero cualquier dispositivo conectado a Internet (incluido casi todo lo anterior) expone nuestros datos personales a una serie de amenazas.

Pocos de nosotros nos detenemos a considerar cómo nuestros nuevos dispositivos pueden afectar nuestra huella digital, o si podrían construir nuevos canales entre nosotros y los ciberdelincuentes.

Con esto en mente, aquí hay algunos consejos sencillos que le ayudarán a mantener su huella digital este año.

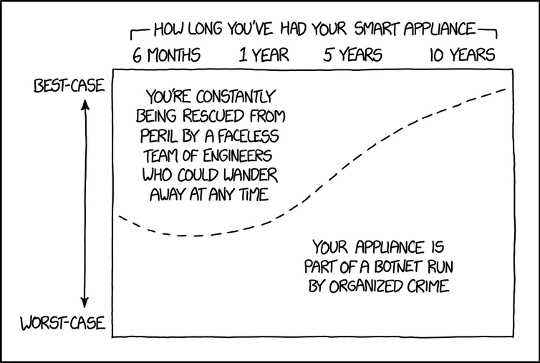

Cuando se trata de productos para el hogar inteligente en particular, casi todos los dispositivos pierden el soporte del proveedor después de un cierto período (generalmente un par de años). Esto significa soporte descontinuado y actualizaciones sobre las capacidades de seguridad que alguna vez pudieron haber protegido el dispositivo de los piratas informáticos. xkcd.com/1966, CC BY

Utilice credenciales más sofisticadas

Primero, cuando se trata de configurar un nuevo dispositivo y / o cuenta, siempre debe usar una contraseña única, cada vez.

Si bien esta tarea puede parecer dolorosa, es mucho más fácil si administradores de contraseñas. Si le roban la contraseña de una cuenta en particular, al menos las demás permanecerán seguras.

También vale la pena comprobar el ¿He sido pwned? sitio web, que puede revelar si sus credenciales en línea ya se han filtrado.

E incluso si usa más sofisticado enfoques basados en biometría en un dispositivo (como el inicio de sesión de rostro o huella digital), aún puede dejate expuesto al tener una contraseña débil que puede permitir a los piratas informáticos eludir los datos biométricos.

Además, si alguna vez tiene que ingresar un número de tarjeta de crédito u otros detalles financieros para configurar una cuenta, es posible que desee eliminarlos a través del sitio o la aplicación del proveedor de servicios.

Algunos servicios requieren pagos continuos, pero eliminar los detalles de pago almacenados donde ya no son necesarios ayudará a proteger sus finanzas. La mayoría de los servicios ofrecerán una opción para hacer esto, aunque es posible que otros requieran que se ponga en contacto directamente.

No siempre tienes que ser transparente en línea

Constantemente proporcionar nuestra información personal en línea a cambio de acceso a cuentas y servicios.

A menudo, esto incluye la fecha de nacimiento (para validar su edad), el código postal (para ofrecer servicios bloqueados regionalmente) o detalles como el apellido de soltera de su madre (para ayudar a restringir el acceso no autorizado a su cuenta).

Considere tener un identidad falsa. De esa manera, si sus datos son robados, sus datos reales estarán seguros.

Es posible que desee configurar una cuenta de correo electrónico de sacrificio, o incluso una dirección temporal (también llamado “correo electrónico de grabación”) para iniciar sesión en servicios que probablemente le enviarán spam en el futuro.

Los usuarios de dispositivos Apple pueden querer explorar la "Inicia sesión con Apple" característica. Esto restringe la cantidad de datos personales compartidos con un servicio que se está utilizando.

También puede ocultar la dirección de correo electrónico real del usuario al registrarse, en lugar de crear un alias específico del sitio que luego se puede bloquear si es necesario.

¿Qué pasa con nuestros dispositivos antiguos?

Cuando nuevos aparatos entran en nuestras vidas, los viejos a menudo se pasan a amigos y familiares, se venden a extraños, se intercambian o simplemente se reciclan.

Pero antes de descartar nuestros viejos dispositivos en este creciente montaña tecnológica, debemos asegurarnos de que estén libres de nuestros datos. De lo contrario, vender un teléfono antiguo también puede significar vender inadvertidamente su información privada.

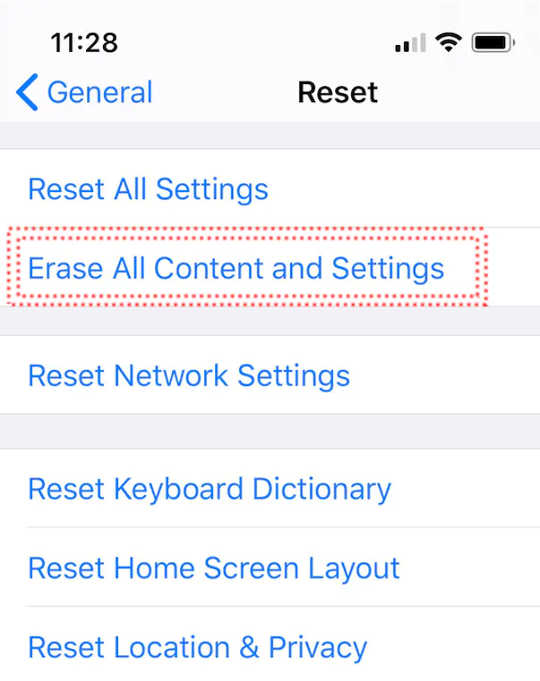

Muchos dispositivos modernos, especialmente teléfonos inteligentes y tabletas, tienen una opción de restablecimiento de fábrica que elimina todos los datos del usuario.

Puede borrar el contenido y la configuración (información personal) de un dispositivo Apple yendo a "configuración", "general" y luego "restablecer". autor proporcionado

Para dispositivos sin una opción distinta de borrado o reinicio, puede consultar el manual del usuario o el sitio web del fabricante (que a menudo tendrá una copia del manual del usuario). En caso de duda, hay muchos consejos en línea sobre cómo restablecer los dispositivos.

{vembed Y = SyJ1g7xhqL0}

Este video muestra cómo hacer una copia de seguridad de los datos de una consola PlayStation 4 en una unidad USB, antes de borrar completamente la consola.

Es posible que deba eliminar o desvincular el dispositivo anterior de sus identidades en línea, como su ID de Apple.

También puede ser necesario eliminar cuentas basadas en la nube, como Dropbox or Google Drive - configurado específicamente para ese dispositivo. Y no olvide que los datos almacenados en los dispositivos devuelto al vendedor (quizás después de las rebajas del San Esteban).

Un estudio del Reino Unido de 2019 que examinó teléfonos de segunda mano en eBay encontró solo El 52% se borró o reinició correctamente.

Además, el 19% contenía algún tipo de información personal, que iba desde inicios de sesión activos en redes sociales hasta detalles de cuentas bancarias.

Responsabilidad parental

Los niños (especialmente aquellos en la escuela primaria) que usan dispositivos deben recibir educación prácticas seguras de internet y seguridad cibernética.

Si bien los jóvenes se vuelven cada vez más conocedores de la tecnología con el tiempo, no necesariamente conocen los riesgos asociados con el uso de tecnologías conectadas a Internet.

Es importante que los padres aprendan primero sobre las salvaguardas adecuadas y luego recordarles a sus hijos regularmente.

No entres en pánico

La buena noticia es que no necesita capacitación especial en seguridad cibernética para cada nueva compra de tecnología. Las lecciones anteriores son transferibles, por lo que la clave es simplemente recordar usarlas.

Hay muchas fuentes para aprender más, incluido el Reino Unido. Cyber Aware, la Obtenga seguridad en línea iniciativa, y el australiano Comisionado de eSafety sitio web.

Para citar la película La guía del autoestopista galáctico: "que no cunda el pánico". Solo piense detenidamente cómo usa (o se deshace de) sus dispositivos a partir de ahora.

Acerca de los autores

Paul Haskell-Dowland, Decano Asociado (Informática y Seguridad), Universidad Edith Cowan y Steven Furnell, profesor de seguridad cibernética, Universidad de Nottingham

Este artículo se republica de La conversación bajo una licencia Creative Commons. Leer el articulo original.