¿Qué tan seguros deberían ser los votantes de que sus votos se contarán con precisión? AP Photo / Wilfredo Lee

Mientras los votantes se preparan para emitir sus votos en las elecciones de mitad de período de noviembre, está claro que La votación en los Estados Unidos está bajo ataque electrónico. Piratas informáticos del gobierno ruso sondeó los sistemas informáticos de algunos estados en el período previo a las elecciones presidenciales 2016 y son es probable que lo haga de nuevo - como podría piratas informáticos de otros países o grupos no gubernamentales interesados en sembrar la discordia en la política estadounidense.

Afortunadamente, hay formas de defender las elecciones. Algunos de ellos serán nuevos en algunos lugares, pero estas defensas no son particularmente difíciles ni costosas, especialmente cuando se las compara con el valor de la confianza pública en la democracia. Serví en la junta de Iowa que examina las máquinas de votación de 1995 a 2004 y en el Comité de desarrollo de las directrices técnicas de las Comisión de Asistencia Electoral de los Estados Unidos de 2009 a 2012, y Barbara Simons y coautor del libro 2012 "Boletas rotas."

Los funcionarios electorales tienen un papel importante que desempeñar para proteger la integridad de las elecciones. Los ciudadanos también deben asegurarse de que sus procesos de votación locales sean seguros. Hay dos partes en cualquier sistema de votación: los sistemas computarizados que rastrean los registros de votantes y el proceso real de votación, desde la preparación de las boletas hasta el conteo de los resultados y la presentación de informes.

Atacando registros

Antes del paso de la Ayuda a América Vote Act de 2002, el registro de votantes en los EE. UU. estuvo en gran parte descentralizado a través de las jurisdicciones locales de 5,000, en su mayoría oficinas electorales del condado. HAVA cambió eso, requiriendo que los estados tengan bases de datos centralizadas de registro electoral en línea accesibles para todos los funcionarios electorales.

En 2016, Agentes del gobierno ruso supuestamente intentó acceder sistemas de registro de votantes en los estados 21. Los funcionarios de Illinois tienen identificó su estado como el único cuyas bases de datos fueron, de hecho, incumplidas - con información sobre los votantes de 500,000 vistos y potencialmente copiados por los piratas informáticos.

No está claro si alguna información fue dañada, modificada o eliminada. Pero esa sería ciertamente una forma de interferir con una elección: cambiar las direcciones de los votantes para asignarlas a otros recintos o simplemente eliminar los registros de las personas.

Otra forma en que esta información podría utilizarse indebidamente sería solicitar fraudulentamente papeletas de voto ausente para votantes reales. Algo así sucedió en 29 de mayo, 2013, cuando Juan Pablo Baggini, un trabajador de campaña demasiado entusiasta en Miami, usó su computadora para presentar solicitudes de boletas en ausencia en línea en nombre de los votantes locales de 20. Al parecer, pensó que tenía su permiso, pero los funcionarios del condado notaron la gran cantidad de solicitudes viniendo de la misma computadora en un corto período de tiempo. Baggini y otro trabajador de campaña fueron acusado de delitos menores y condenado a libertad condicional.

Un ataque más sofisticado podría usar la información de registro de los votantes para seleccionar los objetivos según la probabilidad de que voten de una manera particular y usar herramientas de piratería comunes para presentar solicitudes electrónicas de elector ausente, que parecen provenir de una variedad de computadoras en el transcurso de varias semanas. El día de las elecciones, cuando los votantes acudían a las urnas, les informaban que ya tenían una boleta de voto en ausencia y que se les impediría votar normalmente.

Dos defensas para el registro de votantes

Existen dos defensas importantes contra estos y otros tipos de ataques contra los sistemas de registro de votantes: las boletas provisionales y el registro el mismo día.

Cuando hay preguntas sobre si un votante tiene derecho a votar en un lugar de votación en particular, la ley federal exige que se le otorgue a la persona un boleta provisional. Las reglas varían según el estado, y algunos lugares requieren que los votantes provisionales traigan prueba de identidad a la oficina electoral del condado antes de que se cuenten sus boletas, algo que muchos votantes pueden no tener tiempo para hacer. Pero el objetivo es que ningún votante deba ser rechazado de las urnas sin al menos una posibilidad de que su voto cuente. Si surgen preguntas sobre la validez de la base de datos de registro, las boletas provisionales ofrecen una manera de asegurar que la intención de cada votante se registre para contar cuando se resuelven las cosas.

El registro de votantes en el mismo día ofrece una defensa aún más sólida. Quince estados Permitir que las personas se registren para votar en el lugar de votación y luego emitan una boleta de votación normal. Investigación en el registro el mismo día se ha centrado en la participación, pero también permite la recuperación de un ataque en los registros de registro de votantes.

Ambos enfoques requieren papeleo adicional. Si un gran número de votantes se ven afectados, eso podría causar largas colas en los lugares de votación, lo que privar de derechos al electorado que no puede permitirse esperar. Y al igual que la votación provisional, el registro el mismo día puede tener requisitos de identificación más estrictos que para las personas cuyos registros de votantes ya están en los libros. Algunos votantes pueden tener que irse a casa para obtener documentos adicionales y esperar regresar antes de que cierren las urnas.

Además, las largas colas, los votantes frustrados y los trabajadores electorales agotados pueden crear la apariencia de caos, lo que puede jugar en las narraciones de aquellos que quieren desacreditar el sistema incluso cuando las cosas están funcionando razonablemente bien.

Las papeletas de papel son vitales

Los expertos en integridad electoral aceptan que las máquinas de votación pueden ser pirateadas, incluso si los dispositivos en sí mismos son no conectado a internet.

Los fabricantes de máquinas de votación dicen que su los dispositivos tienen protecciones de primera categoría, pero la única suposición verdaderamente segura es que aún no han encontrado vulnerabilidades adicionales. La defensa adecuada de la integridad del voto requiere asumir el peor de los escenarios, en el que cada computadora involucrada, en las oficinas electorales, desarrolladores de software de votación y fabricantes de máquinas, se ha visto comprometida.

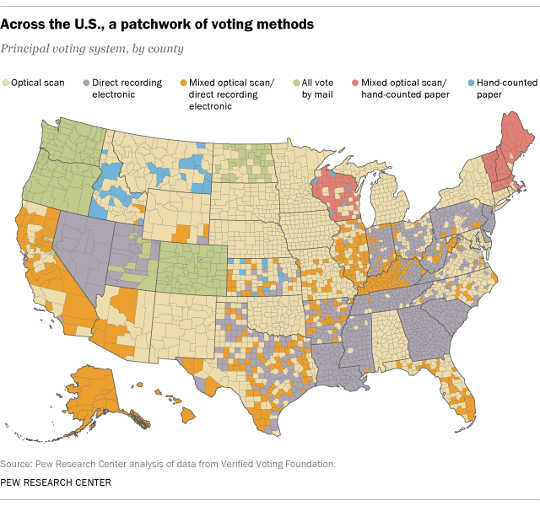

La primera línea de defensa es que en la mayoría de los EE. UU. la gente vota en papel. Los piratas informáticos no pueden modificar una boleta de papel marcada a mano, aunque podrían cambiar cómo cuenta un escáner de voto computarizado o qué los resultados preliminares se informan en sitios web oficiales. En caso de controversia, las boletas de papel se pueden contar a mano, si es necesario.

Llevar a cabo auditorías postelectorales

Llevar a cabo auditorías postelectorales

Sin boletas de papel, no hay una manera de estar completamente seguro de que el software del sistema de votación no ha sido pirateado. Con ellos, sin embargo, el proceso es claro.

En un número creciente de estados, las boletas de papel están sujetas a auditorías estadísticas rutinarias. En California, se han requerido auditorías posteriores a las elecciones desde 1965. Iowa permite funcionarios electorales que sospechan irregularidades para iniciar recuentos incluso si el resultado parece ser decisivo y ningún candidato lo solicita; estos se llaman recuentos administrativos.

En base a esa experiencia, algunos funcionarios electorales me han dicho que sospechan que la generación actual de escáneres puede malinterpretar el voto de 1 en 100. Eso podría parecer un pequeño problema, pero en realidad es demasiada oportunidad para el error. Las simulaciones de votación muestran que el cambio solo un voto por máquina de votación en todos los Estados Unidos podría ser suficiente para permitir que un atacante determine qué partido controla el Congreso.

Sin embargo, los recuentos son costosos y demandan mucho tiempo, y pueden crear ilusiones de desorden y caos que reducen la confianza pública en el resultado de las elecciones. Un mejor método se llama auditoría de limitación de riesgo. Es un método sencillo para determinar cuántas papeletas se deben seleccionar al azar para la auditoría, en función del tamaño de la elección, el margen del resultado inicial y, lo que es crucial, la confianza estadística que el público desea en el resultado final. Incluso hay herramientas gratuitas en línea disponible para hacer los cálculos necesarios.

Las experiencias preliminares con auditorías que limitan el riesgo son bastante prometedor, pero podrían hacerse aún más atractivos por pequeños cambios en los escáneres de hoja de votación. El principal problema es que el método se basa en matemáticas y estadísticas, que muchas personas no entienden o en las que no confían. Sin embargo, creo que confiar en principios verificables que cualquier persona podría aprender es mucho mejor que creer en las garantías de las compañías que fabrican equipos y software para votar, o funcionarios electorales que no entienden cómo sus máquinas en realidad trabajo.

Las elecciones deben ser lo más transparentes y simples posible. Parafraseando a Dan Wallach en la Universidad Rice, el trabajo de una elección es convencer a los perdedores que perdieron justo y cuadrado. Los ganadores declarados no harán preguntas y pueden tratar de obstruir a quienes preguntan. Los perdedores harán las preguntas difíciles, y los sistemas electorales deben ser lo suficientemente transparentes como para que los partidarios partidistas de los perdedores puedan convencerse de que realmente perdieron. Esto establece un alto estándar, pero es un estándar que toda democracia debe esforzarse por cumplir.![]()

Sobre el Autor

Douglas W. Jones, Profesor Asociado de Ciencias de la Computación, Universidad de Iowa

Este artículo se publicó originalmente el La conversación. Leer el articulo original.

Libros relacionados:

at InnerSelf Market y Amazon